نحن نعلم بالفعل أن iOS 17.4 سيكون بمثابة تحديث يغير قواعد اللعبة لجهاز iPhone، مع دعم متاجر التطبيقات البديلة والمدفوعات في الاتحاد الأوروبي، وحفنة من الرموز التعبيرية الجديدة، والأرقام الافتراضية لبطاقات Apple Cash، ولكن لدى Apple ميزة أخرى في تخزينها عند إطلاقها في وقت ما خلال الأسابيع القليلة المقبلة. في منشور على مدونة Security Research الخاصة بها، حددت شركة Apple ترقية أمنية جديدة ومتطورة لـ iMessage والتي “تتمتع بأقوى خصائص الأمان لأي بروتوكول مراسلة واسع النطاق في العالم”.

كل هذا تقني للغاية، ولكن Apple ستنشر مستوى التشفير ما بعد الكمي 3 (PQ3)، والذي “يُستخدم لتأمين كل من إنشاء المفتاح الأولي والتبادل المستمر للرسائل، مع القدرة على استعادة أمان التشفير بسرعة وبشكل تلقائي المحادثة حتى لو تعرض مفتاح معين للخطر. وهذا يعني أن المتسلل سيحتاج إلى كسر مفتاحين متماثلين يتجاوزان أي من الأساليب المتاحة المستخدمة حتى في الهجمات الأكثر تعقيدًا.

تفاحة

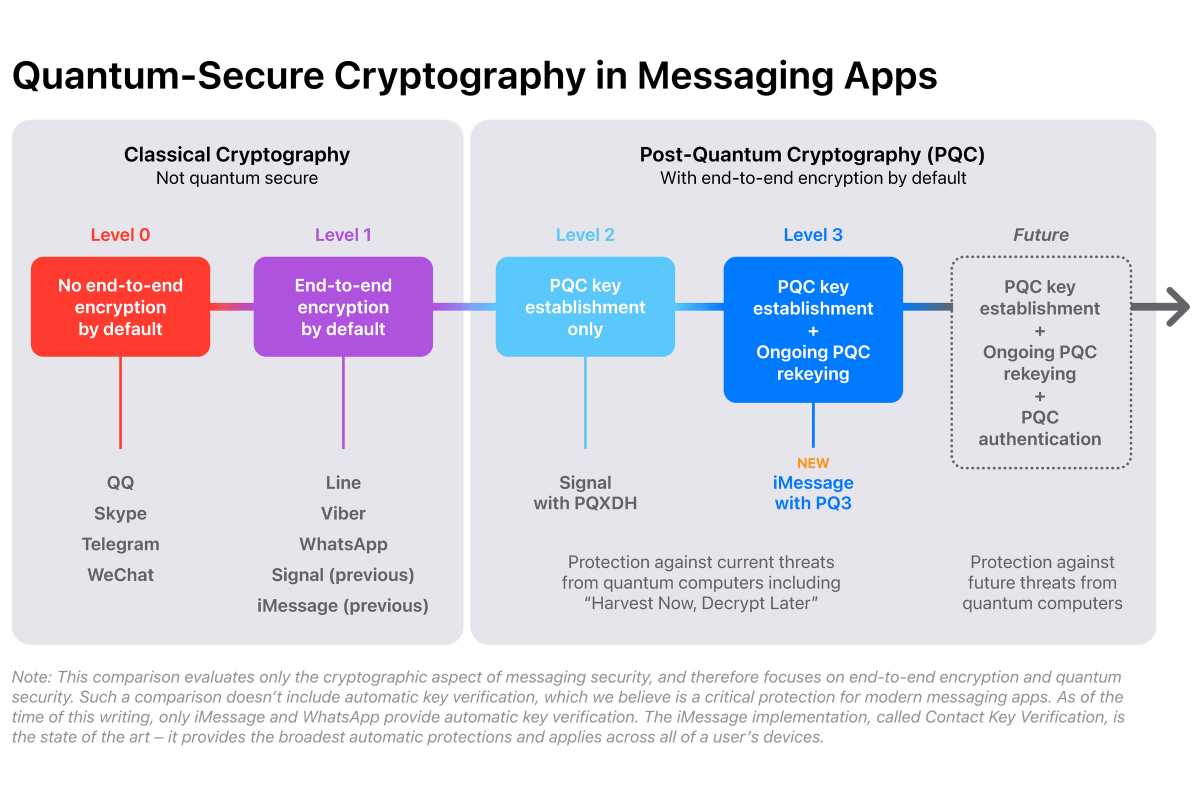

تشير Apple إلى أن Signal كانت أول خدمة مراسلة واسعة النطاق تستخدم التشفير ما بعد الكمي مع الإضافة الأخيرة لدعم PQXDH، مما رفع أمان التطبيق من المستوى 1 إلى المستوى 2. ومع ذلك، تقول Apple إن بروتوكول PQ3 الجديد الخاص بـ iMessage يأخذ خطوة أخرى وإليك كيفية وصف Apple للبروتوكول أثناء العمل:

عندما يقوم جهاز أليس بإنشاء جلسة جديدة مع جهاز بوب، فإن جهازها يستعلم عن خادم IDS لحزمة المفاتيح المرتبطة بجهاز بوب. يتم التحقق من صحة المجموعة الفرعية من حزمة المفاتيح التي تحتوي على مفتاح مصادقة الجهاز ومعلومات الإصدار باستخدام التحقق من مفتاح الاتصال. يقوم الجهاز بعد ذلك بالتحقق من صحة التوقيع الذي يغطي مفاتيح التشفير والطوابع الزمنية، مما يشهد على أن المفاتيح صالحة ولم تنته صلاحيتها.

يمكن لجهاز أليس بعد ذلك استخدام مفتاحي التشفير العامين لمشاركة مفتاحين متماثلين مع بوب. يتم حساب المفتاح المتماثل الأول من خلال تبادل مفاتيح ECDH الذي يجمع مفتاح تشفير سريع الزوال من Alice مع المفتاح العام المسجل لـ Bob P-256. يتم الحصول على المفتاح المتماثل الثاني من تغليف مفتاح كايبر مع مفتاح بوب العام بعد الكم.

يضمن هذا المزيج أنه لا يمكن اشتقاق حالة الجلسة الأولية دون معرفة كلا السرين المشتركين، مما يعني أن المهاجم سيحتاج إلى كسر كلا الخوارزميتين لاستعادة السر الناتج، وبالتالي تلبية متطلبات الأمان المختلطة لدينا.

تم استخدام iMessage في هجمات حكومية عالية المستوى بدون نقرة، وأبرزها برنامج التجسس التابع لمجموعة NSO الإسرائيلية Pegasus. تقول شركة Apple إن النظام الجديد ضروري للحماية من الهجمات المستقبلية المعروفة وغير المعروفة وسيحمي من العملاء الذين قاموا بالفعل بجمع البيانات المشفرة لفك التشفير في المستقبل.

تقول Apple إن البروتوكول الجديد سيبدأ في الظهور مع الإصدارات العامة من iOS 17.4 وiPadOS 17.4 وmacOS 14.4 وwatchOS 10.4، وهو موجود بالفعل في إصدارات المطورين والإصدارات التجريبية العامة.

:max_bytes(150000):strip_icc():focal(749x0:751x2)/Shohei-Ohtani-dog-first-pitch-tout-1-082924jpg-953710b5907e41dfa6827ec1c99cf28b.jpg)

/cdn.vox-cdn.com/uploads/chorus_asset/file/25594197/Genki_TurboCharger_Hero.jpg)

More Stories

هذا الشاحن المصنوع من GaN بقوة 100 واط رقيق وقابل للطي

الكاميرات وكاميرات المراقبة: تطور التكنولوجيا في خدمة الأمن والتوثيق

كو: ترقية ذاكرة الوصول العشوائي إلى 12 جيجابايت في العام المقبل ستقتصر على iPhone 17 Pro Max