صور جيتي

لأكثر من عقد من الزمان ، تلقينا وعودًا بأن عالمًا خالٍ من كلمات المرور أصبح قاب قوسين أو أدنى ، ومع ذلك ، عامًا بعد عام ، ثبت أن هذه السكينة الأمنية بعيدة المنال. الآن ، ولأول مرة ، أصبح شكل عملي للمصادقة بدون كلمة مرور على وشك أن يصبح متاحًا للجماهير في شكل معيار تتبناه Apple و Google و Microsoft والذي يسمح بمفاتيح المرور عبر الأنظمة الأساسية وعبر الخدمات.

عانت مخططات قتل كلمات المرور التي تم دفعها في الماضي من مجموعة من المشاكل. كان أحد العيوب الرئيسية هو الافتقار إلى آلية استرداد قابلة للتطبيق عندما فقد شخص ما السيطرة على أرقام الهواتف أو الرموز المادية والهواتف المرتبطة بحساب. يتمثل أحد القيود الأخرى في أن معظم الحلول فشلت في النهاية في أن تكون ، في الواقع ، بلا كلمة مرور حقًا. بدلاً من ذلك ، أعطوا المستخدمين خيارات لتسجيل الدخول باستخدام مسح الوجه أو بصمة الإصبع ، لكن هذه الأنظمة تراجعت في النهاية إلى كلمة مرور ، وهذا يعني أن التصيد الاحتيالي وإعادة استخدام كلمة المرور ونسيان رموز المرور – كل الأسباب التي كرهنا كلمات المرور للبدء بها – لم لا تذهب بعيدا.

نهج جديد

الأمر المختلف هذه المرة هو أن آبل وجوجل ومايكروسوفت يبدو أنهم جميعًا متعاونون مع نفس الحل المحدد جيدًا. ليس ذلك فحسب ، بل أصبح الحل أسهل من أي وقت مضى للمستخدمين ، وهو أقل تكلفة بالنسبة للخدمات الكبيرة مثل Github و Facebook. وقد تم أيضًا تصميمه بدقة واستعراضه من قبل خبراء في المصادقة والأمان.

تحالف فيدو

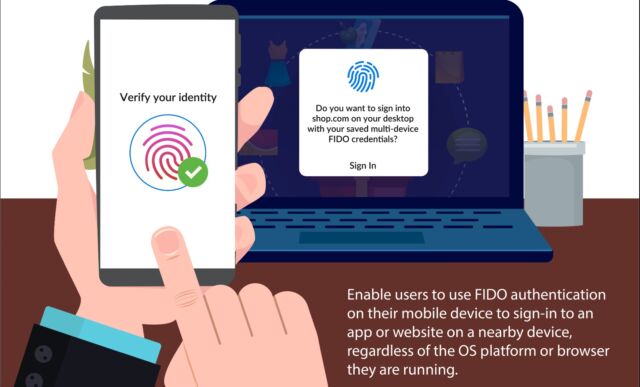

خطت أساليب المصادقة متعددة العوامل الحالية (MFA) خطوات مهمة على مدى السنوات الخمس الماضية. Google ، على سبيل المثال ، يسمح لي بتنزيل تطبيق iOS أو Android الذي أستخدمه كعامل ثانٍ عند تسجيل الدخول إلى حساب Google الخاص بي من جهاز جديد. استنادًا إلى CTAP – اختصار لـ العميل لبروتوكول المصدق—يستخدم هذا النظام تقنية Bluetooth للتأكد من أن الهاتف قريب من الجهاز الجديد وأن الجهاز الجديد ، في الواقع ، متصل بـ Google وليس موقعًا يتنكر مثل Google. هذا يعني أنه غير قابل للفساد. يضمن المعيار عدم إمكانية استخراج سر التشفير المخزن على الهاتف.

توفر Google أيضًا ملف برنامج الحماية المتقدمة يتطلب مفاتيح فعلية في شكل دونجل مستقل أو هواتف المستخدم النهائي لمصادقة عمليات تسجيل الدخول من الأجهزة الجديدة.

يتمثل القيد الكبير الآن في أن المصادقة بدون كلمة مرور ومصادقة MFA يتم طرحها بشكل مختلف – إن وجدت – من قبل كل مزود خدمة. لا يزال بعض مقدمي الخدمة ، مثل معظم البنوك والخدمات المالية ، يرسلون كلمات مرور لمرة واحدة عبر الرسائل القصيرة أو البريد الإلكتروني. وإدراكًا منها أن هذه ليست وسائل آمنة لنقل الأسرار الحساسة للأمان ، انتقلت العديد من الخدمات إلى طريقة تُعرف باسم TOTP ، وهي اختصار لـ كلمة مرور لمرة واحدة على أساس الوقت– للسماح بإضافة عامل ثانٍ ، والذي يزيد بشكل فعال كلمة المرور بعامل “شيء لدي”.

تمثل مفاتيح الأمان المادية و TOTPs ، وبدرجة أقل المصادقة الثنائية من خلال الرسائل القصيرة والبريد الإلكتروني خطوة مهمة إلى الأمام ، ولكن لا تزال هناك ثلاثة قيود رئيسية. أولاً ، تم إنشاء TOTPs من خلال تطبيقات المصادقة وإرسالها عن طريق الرسائل النصية أو البريد الإلكتروني قابلة للخداع، بنفس طريقة كلمات المرور العادية. ثانيًا ، لكل خدمة منصة MFA مغلقة خاصة بها. وهذا يعني أنه حتى عند استخدام أشكال غير قابلة للفصل من MFA – مثل المفاتيح الفعلية المستقلة أو المفاتيح القائمة على الهاتف – يحتاج المستخدم إلى مفتاح منفصل لـ Google و Microsoft وجميع ممتلكات الإنترنت الأخرى. لجعل الأمور أسوأ ، كل منصة نظام تشغيل لديها آليات مختلفة لتنفيذ أسلوب العائالت المتعددة MFA.

تفسح هذه المشكلات المجال لمشكلة ثالثة: عدم الاستخدام المطلق لمعظم المستخدمين النهائيين والتكلفة غير البديهية والتعقيد الذي تواجهه كل خدمة عند محاولة تقديم أسلوب العائالت المتعددة MFA.

“متحمس لوسائل التواصل الاجتماعي. مهووس بالجعة. متواصل شرير. عاشق لثقافة البوب. عرضة لنوبات اللامبالاة.”

More Stories

مشروع Adobe المثير للإعجاب لرفع مستوى الذكاء الاصطناعي يجعل مقاطع الفيديو الباهتة تبدو عالية الدقة

Eiyuden Chronicle: تحديثات تصحيح Hundred Heroes متاحة بالفعل

سيتم إطلاق لعبة RPG الجديدة التي تجمع بين الخيال والشخصية من Atlus في أكتوبر