صور جيتي

أصبح أحد أكثر بروتوكولات الشبكة استخدامًا عرضة لهجوم تم اكتشافه حديثًا يمكن أن يسمح للمعارضين بالسيطرة على مجموعة من البيئات، بما في ذلك وحدات التحكم الصناعية، وخدمات الاتصالات، ومقدمي خدمات الإنترنت، وجميع أنواع شبكات المؤسسات.

اختصار لخدمة المستخدم عن بعد للمصادقة عن بعد، نصف القطر يعود تاريخ RADIUS إلى أيام الاتصال الهاتفي بالإنترنت والوصول إلى الشبكة من خلال شبكات الهاتف العامة. وقد ظل هذا المعيار الفعلي للمصادقة الخفيفة منذ ذلك الحين، وهو مدعوم في جميع المحولات والموجهات ونقاط الوصول ومكثفات VPN التي تم شحنها في العقدين الماضيين. وعلى الرغم من أصوله المبكرة، يظل RADIUS عنصرًا أساسيًا لإدارة تفاعلات العميل والخادم من أجل:

- الوصول إلى VPN

- اتصالات DSL والألياف إلى المنازل التي تقدمها شركات تقديم خدمة الإنترنت،

- مصادقة Wi-Fi و802.1X

- التجوال الخلوي 2G و 3G

- مصادقة اسم شبكة بيانات 5G

- تفريغ البيانات المحمولة

- المصادقة عبر أسماء نقاط الوصول الخاصة لتوصيل الأجهزة المحمولة بشبكات المؤسسات

- المصادقة على أجهزة إدارة البنية التحتية الحرجة

- Eduroam وOpenRoaming Wi-Fi

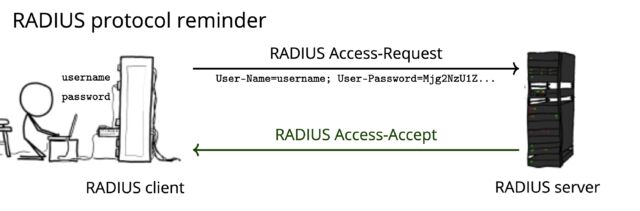

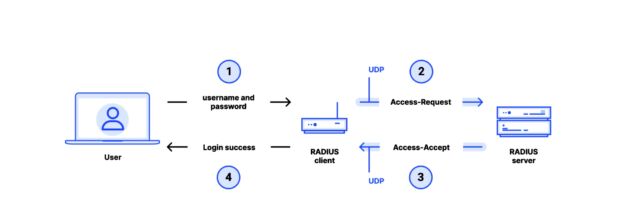

يوفر RADIUS تفاعلاً سلسًا بين العملاء – عادةً أجهزة التوجيه أو المفاتيح أو الأجهزة الأخرى التي توفر الوصول إلى الشبكة – وخادم RADIUS المركزي، والذي يعمل كبوابة لمصادقة المستخدم وسياسات الوصول. الغرض من RADIUS هو توفير المصادقة المركزية والتفويض وإدارة المحاسبة لتسجيل الدخول عن بُعد.

تم تطوير البروتوكول في عام 1991 بواسطة شركة تُعرف باسم Livingston Enterprises. وفي عام 1997، قامت مجموعة مهام هندسة الإنترنت بجعله المعيار الرسمي، الذي كان محدث بعد ثلاث سنوات. على الرغم من وجود اقتراح مسودة لإرسال حركة مرور RADIUS داخل جلسة مشفرة بتقنية TLS والتي يدعمها بعض البائعين، فإن العديد من الأجهزة التي تستخدم البروتوكول ترسل الحزم فقط في نص عادي من خلال بروتوكول بيانات المستخدم (بروتوكول مخطط المستخدم).

إكس كيه سي دي

جولدبرج وآخرون.

هل تريد حقًا إنشاء مصادقة خاصة بك باستخدام MD5؟

منذ عام 1994، اعتمدت RADIUS على الاستخدام المرتجل والمحلي لـ دالة تجزئة MD5تم إنشاؤه لأول مرة في عام 1991 و تم اعتماده من قبل IETF في عام 1992، كانت MD5 في ذلك الوقت دالة تجزئة شائعة لإنشاء ما يعرف باسم “ملخصات الرسائل” التي تقوم بتعيين إدخال عشوائي مثل رقم أو نص أو ملف ثنائي إلى إخراج ثابت الطول يبلغ 16 بايت.

بالنسبة لدالة التجزئة التشفيرية، يجب أن يكون من المستحيل حسابيًا على المهاجم العثور على مدخلين يطابقان نفس المخرج. لسوء الحظ، ثبت أن MD5 يعتمد على تصميم ضعيف: في غضون بضع سنوات، كانت هناك علامات على أن الوظيفة قد تكون أكثر عرضة مما كان يُعتقد في الأصل للتصادمات الناجمة عن المهاجم، وهو خلل قاتل يسمح للمهاجم بإنشاء مدخلين مختلفين ينتجان مخرجات متطابقة. تم التحقق من هذه الشكوك رسميًا في ورق نُشرت في عام 2004 بواسطة الباحثين شياويون وانج وهونجبو يو وتم تحسينها بشكل أكبر في بحث نُشرت الورقة البحثية بعد ثلاث سنوات.

وقد وصفت الورقة البحثية الأخيرة ــ التي نشرها الباحثون مارك ستيفنز وأريين لينسترا وبيني دي ويجر في عام 2007 ــ ما يُعرف باسم تصادم البادئة المختارة، وهو نوع من التصادم ينتج عن رسالتين يختارهما المهاجم، وعند دمجهما مع رسالتين إضافيتين، ينشئان نفس الهاش. وهذا يعني أن الخصم يختار بحرية بادئتين إدخاليتين متميزتين 𝑃 و𝑃′ من محتوى عشوائي، وعند دمجهما مع لاحقتين متناظرتين بعناية 𝑆 و𝑆′ تشبهان الهراء العشوائي، ينشئان نفس الهاش. وفي التدوين الرياضي، يُكتب مثل هذا التصادم بالبادئة المختارة على النحو التالي 𝐻(𝑃‖𝑆)=𝐻(𝑃′‖𝑆′). وهذا النوع من هجمات التصادم أقوى كثيراً لأنه يسمح للمهاجم بحرية إنشاء عمليات تزوير مخصصة للغاية.

ولتوضيح مدى التطبيق العملي والعواقب المدمرة للهجوم، استخدمه ستيفنز ولنسترا ودي ويجر لإنشاء نظامين تشفيريين. إكس.509 الشهادات التي تولد نفس توقيع MD5 ولكن بمفاتيح عامة مختلفة وحقول مختلفة للاسم المميز. قد يؤدي هذا التصادم إلى دفع سلطة إصدار الشهادات التي تنوي توقيع شهادة لنطاق واحد إلى توقيع شهادة لنطاق مختلف تمامًا وضار دون علمها.

في عام 2008، أظهر فريق من الباحثين ضم ستيفنز ولنسترا ودي ويجر كيف سمح لهم هجوم بادئة مختارة على MD5 بإنشاء هيئة إصدار شهادات مارقة يمكنها إنشاء شهادات TLS يمكن لجميع المتصفحات الرئيسية الوثوق بها. أحد المكونات الرئيسية للهجوم هو برنامج يسمى Hashclash، طوره الباحثون. ومنذ ذلك الحين أصبح Hashclash متاحًا للعامة.

على الرغم من زوال MD5 بلا منازع، ظلت الوظيفة مستخدمة على نطاق واسع لسنوات. لم يبدأ التخلي عن MD5 بشكل جدي حتى عام 2012 بعد اكتشاف أن البرنامج الخبيث المعروف باسم Flame، والذي يقال إنه تم إنشاؤه بشكل مشترك من قبل حكومتي إسرائيل والولايات المتحدة، استخدم هجومًا بالبادئة المختارة لتزييف توقيع التعليمات البرمجية المستند إلى MD5 بواسطة آلية تحديث Windows من Microsoft. استخدم Flame التزييف الممكن بالتصادم لاختطاف آلية التحديث حتى يتمكن البرنامج الخبيث من الانتشار من جهاز إلى آخر داخل شبكة مصابة.

بعد أكثر من 12 عاماً من اكتشاف الضرر المدمر الذي أحدثه فيروس Flame، وبعد عقدين من تأكيد قابلية الاصطدام، أسقط فيروس MD5 تقنية أخرى واسعة الانتشار قاومت الحكمة الشائعة التي تدعو إلى الابتعاد عن مخطط التجزئة ـ بروتوكول RADIUS، الذي تدعمه الأجهزة أو البرامج التي توفرها 86 شركة مختلفة على الأقل. والنتيجة هي “Blast RADIUS”، وهو هجوم معقد يسمح للمهاجم الذي لديه موقف خصم نشط في المنتصف بالحصول على حق الوصول إلى الأجهزة التي تستخدم RADIUS للتحقق من هويتها على الخادم.

“من المثير للدهشة أنه في العقدين الماضيين منذ أظهر وانج وآخرون تصادم تجزئة MD5 في عام 2004، لم يتم تحديث RADIUS لإزالة MD5،” كتب فريق البحث وراء Blast RADIUS في ورق نُشر يوم الثلاثاء بعنوان يعتبر RADIUS/UDP ضارًا“في الواقع، يبدو أن RADIUS لم يتلق سوى قدر ضئيل من التحليل الأمني نظرًا لانتشاره في الشبكات الحديثة.”

يتم تنسيق نشر الورقة مع نشرات الأمان من ما لا يقل عن 90 بائعًا تكون بضائعهم عرضة للخطر. يصاحب العديد من النشرات تصحيحات تنفذ إصلاحات قصيرة الأجل، بينما تقوم مجموعة عمل من المهندسين في جميع أنحاء الصناعة بصياغة حلول أطول أمدًا. يجب على أي شخص يستخدم أجهزة أو برامج تتضمن RADIUS قراءة التفاصيل الفنية المقدمة لاحقًا في هذا المنشور والتحقق من الشركة المصنعة للحصول على إرشادات الأمان.

:max_bytes(150000):strip_icc():focal(749x0:751x2)/Shohei-Ohtani-dog-first-pitch-tout-1-082924jpg-953710b5907e41dfa6827ec1c99cf28b.jpg)

/cdn.vox-cdn.com/uploads/chorus_asset/file/25594197/Genki_TurboCharger_Hero.jpg)

More Stories

هذا الشاحن المصنوع من GaN بقوة 100 واط رقيق وقابل للطي

الكاميرات وكاميرات المراقبة: تطور التكنولوجيا في خدمة الأمن والتوثيق

كو: ترقية ذاكرة الوصول العشوائي إلى 12 جيجابايت في العام المقبل ستقتصر على iPhone 17 Pro Max